Oman National Cyber Security CTF Quals \ GUI I

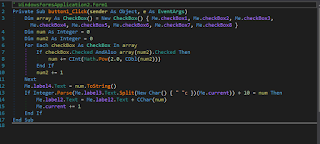

The challenge: Category : Malware Reverse Engineering Level : easy Points : 50 The correct input is the flag,format flag{xxxxxxxxxxxxxxxxxxxxxxxxxxxxxx} Challenge Link : https://s3-eu-west-1.amazonaws.com/hubchallenges/Reverse/GUI.exe The solution : I open the GUI.exe using dnspy tool because it is a .net file it contains form with 8 check boxes and button and 4 labels when you hit the button the label will change to number when i take a look at the button click event i saw this the code is very simple every time the button clicked it takes the number 2 raised to the power num2 num2 is the index of the checkbox that we checked it from array then calculate the result and store it in num so we Jumped into conclusion : checkbox1.checked = array(0) >> num = math.pow(2,0) = 1 checkbox2.checked = array(1) >> num = math.pow(2,1) = 2 checkbox3.checked = array(2) >> num = math.pow(...